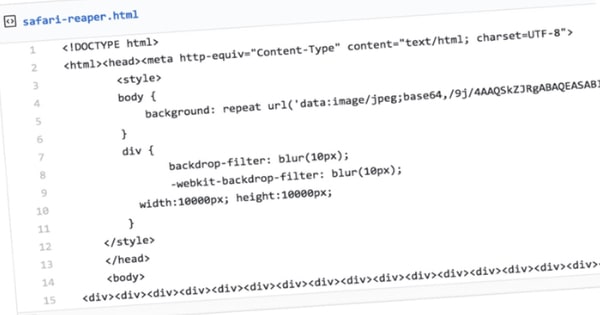

Wystarczy kilka linijek kodu CSS żeby zrestartować czyjegoś iPhona. Analityk bezpieczeństwa ujawnił metodę nieautoryzowane zamknięcie i restartu systemu operacyjnego iPhone’a i iPada. Można tego dokonać umieszczając na stronie którą odwiedza użytkownik iOS’a zaledwie kilka linii złośliwego kodu. Sabri Haddoucha podał na Twitterze link do strony internetowej, zawierającej napisany przez siebie 15-liniowy dowód poprawności (ang. proof of concept) ataku, wykorzystującego lukę w silniku WebKit przeglądarki internetowej Safari – jest to przeglądarka wbudowana w oprogramowanie systemowe urządzeń Apple’a, m.in. iPhone’a i iPada. Haddouche pokazał jak łatwo doprowadzić do awarii przeglądarki Safarii. Wystarczy dodać w kodzie CSS właściwość background-filter do co najmniej 3 tysięcy zagnieżdżonych w sobie elementów <div>. Ponieważ w procesie renderowania strony silnik WebKit zużywa zasoby, to po ich wyczerpaniu iOS się zawiesza i urządzenie może zostać awaryjnie zamknięte, po czym następuje restart

Dobrą wiadomością jest to, że wykrytej luki nie można wykorzystać do kradzieży danych z urządzeń Apple’a. Jednakże złośliwy napastnik może ją wykorzystać w ataku typu odmowa-usługi, w efekcie zatrzymując urządzenie i uniemożliwiając jakąkolwiek pracę. Z pewnością wielu użytkowników potraktuje problem jako poważny. Wyłączanie i ponowne włączanie urządzenia, z czym wiąże się kilkusekundowa zwłoka i konieczność podania hasła, może stanowić dla właścicieli urządzeń z iOS znaczne utrudnienie. Raporty wykazują, że atak jest skuteczny w przypadku różnych wersji systemu iOS, również wersji beta iOS 12. Jednak potencjalnie zagrożeni są nie tylko użytkownicy iOS. W sieci można znaleźć filmik z którego wynika, że Apple Watch jest również podatny na ataki. Haddouche poinformował ponadto ZDNet, że zagrożena – choć nie tak poważnie – może być również przeglądarka Safari w systemie MacOS. W tym przypadku spreparowana strona zawiesi przeglądarkę jedynie na minutę. Po tym czasie będzie można zamknąć kartę z stroną zawierającą złośliwy kod. Żeby atak był w pełni skuteczny na MacOS, należałoby jeszcze dodać kawałek kodu JavaScript. Modyfikacji takiej nie opublikowałem, ponieważ wygląda na to, że po restarcie systemu ponownie uruchomiana jest Safari, która po raz kolejny otworzy złośliwą stronę. Tak zainicjowana pętla doprowadzi do zawieszenia sesji. Ponieważ luka znajduje się w WebKit, silniku renderującym wykorzystywanym również w aplikacjach i przeglądarkach innych producentów, prawdopodobnie wiele innych aplikacji i przeglądarek jest podatnych na zagrożenie. Haddouche poinformował Apple o wykrytej luce w zabezpieczeniach. Należy wierzyć, że firma zbada sprawę i szybko udostępni stosowną łatkę. „Na razie nie pojawiła się żadna łata chroniąca przed atakiem. Zalecamy ostrożność, i unikanie klikania w podejrzane linki do stron www. Na szczęście, w tym przypadku luka nie zagraża Twojej prywatności i kradzieży danych.” komentuje Błażej Pilecki, Bitdefender Product Manager z firmy Marken

źródło: bitdefender.pl